Die IT-Sicherheit ist wichtig und deshalb innerhalb eines Unternehmens obligatorisch. Aber warum gibt es eigentlich so viel IT-Unsicherheit?

Die Unsicherheit der Unternehmer.

Fast wöchentlich gibt es neue Berichte über mögliche Bedrohungen oder bereits geschehene Angriffe von Hackern. Manche Artikel sind schlecht recherchiert oder reißerisch formuliert, anderen fehlt einfach nur der Tiefgang und/oder die richtige Einordnung. Für jemanden, der nicht Experte auf dem Gebiet IT-Sicherheit ist, können diese Berichte verstörend wirken und ein Gefühl der Hilfslosigkeit hinterlassen. Oft hören wir dann Sätze wie: „Ach, wenn die mich hacken wollen, kann ich ohnehin nichts dagegen tun…“ Dieser Satz stimmt aber grundsätzlich nicht. Die schlechteste Idee ist es, den Kopf in den Sand zu stecken und nichts zu unternehmen!

Gerne wird in Unternehmen darauf vertraut, dass sich die IT-Abteilung oder der externer Dienstleister der IT-Sicherheit annimmt. Das stimmt in vielen Fällen auch, doch wird dabei gerne übersehen, dass diese Abteilungen oft schon mit dem Tagesgeschäft ausgelastet sind. IT-Sicherheit ist mit viel Aufwand verbunden und die Ressourcen sind demgegenüber begrenzt.

Manchmal ist die Auseinandersetzung mit IT-Sicherheit wenig lohnend: Denn wenn Arbeitsabläufe geändert werden oder für Benutzer und Management vermeintliche Einschränkungen aufgrund von IT-Sicherheitsmaßnahmen auftauchen, erwartet die IT-Abteilung von Unverständnis bis Anfeindungen alles - außer Lob für das Umsetzen längst fälliger Sicherheitsmaßnahmen. Dazu kommt: Im Gegensatz zu den meisten anderen Projekten ist IT-Sicherheit nicht sichtbar.

Woher kommen die Angriffe?

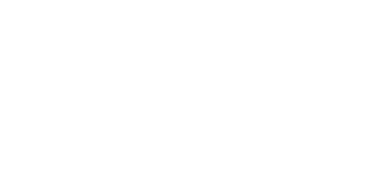

Es stellt sich die Frage, wer die Angreifer sind und in welcher Form ein Unternehmen bei diesen bekannt ist und ob es interessant für diese ist. Wir teilen die Täter grundsätzlich in folgende Gruppen auf:

Der überwiegende Teil der Angriffe wird somit durch sogenannte Script-Kiddies und Mitläufer durchgeführt. Diese Tätergruppen besitzen oft nur geringe Fähigkeiten und wenig finanzielle Mittel, weshalb sich verhältnismäßig einfach ein adäquates Schutzniveau gegen diese Gruppen aufbauen lässt. Auch gegen versierte Einzeltäter und organisierte Banden lässt sich ein geeignetes Schutzniveau etablieren. Bei diesen stehen grundsätzlich kommerzielle Interessen im Vordergrund. Mithin können Sie sich die Frage stellen, ob Ihr Unternehmen für diese beiden Gruppen interessant ist: Wird viel geforscht, entwickelt oder über das Internet vertrieben, können Sie dies bejahen. Auch wenn hohe Einzelrechnungen oder Geldtransfers über das Internet transferiert werden, sollten Sie aufpassen. Sie sollten unbedingt geeignete Schutzmaßnahmen einführen und das Schutzniveau entsprechend anheben.

Die weiteren Faktoren.

Neben den Tätergruppen gibt es weitere Faktoren, die die IT-Welt aktuell unsicher machen. Die drei wichtigsten Punkte sind:

Der einfache Zugang zu Informationen.

Aufgrund der leichten Verfügbarkeit von Informationen im Internet können Interessierte im Selbststudium schnell grundlegende Hacker-Fähigkeiten erlangen. So entstehen viele Hacker mit nur rudimentärem Wissen, die sogenannten Script-Kiddies. Es gibt auch hier Naturtalente, die sich in jedem Kinderzimmer mit Internetanschluss auf jedem Kontinent aufhalten können.

Das „Internet of Things“-Problem.

Es werden immer mehr Geräte mit einer dazugehörigen App auf den Markt gebracht. Ein Gegenstand, welcher nicht vernetzt ist und keine App hat, wird mittlerweile gerne als rückständig betrachtet. Dieser Trend hat zur Folge, dass sich die Unternehmen in die Produkt-Digitalisierung stürzen, ohne die IT-Sicherheit Ihrer Produkte adäquat abzuwägen. Sie stehen schlicht unter dem Druck, vernetzte oder „smarte“ Produkte zu produzieren: Von Körperwaagen, über intelligente Kühlschränke oder Glühbirnen bis hin zu Produktionsanlagen – alles kommuniziert über das Internet. Allerdings gerne ungenügend abgesichert! Zu geringes Budget für die Softwareentwicklung und schlecht ausgebildete Programmierer sind daher heutzutage die Basis der meisten unserer Lücken.

Die fehlenden Kontrollinstanzen.

Es existieren unzählige Standards für das sichere Programmieren und den sicheren Umgang mit vernetzten IT-Systemen: Jedoch finden diese nur in geringem Ausmaß Anwendung. Es fehlt oft schlicht der Anreiz, diese auch anzuwenden. Häufig werden solche Standards erst dann ernst genommen, wenn ein Unternehmen von einem Angriff selbst betroffen war oder solche Lücken aufgedeckt wurden. Ein Architekt, der sich nicht die gängige Bauvorschriften und Normen hält, verliert schnell seine Zulassung. Wer eine IT-Infrastruktur aufbaut oder Software entwickelt, sieht sich aktuell noch frei von jeder Norm.

Was sind die Auswirkungen?

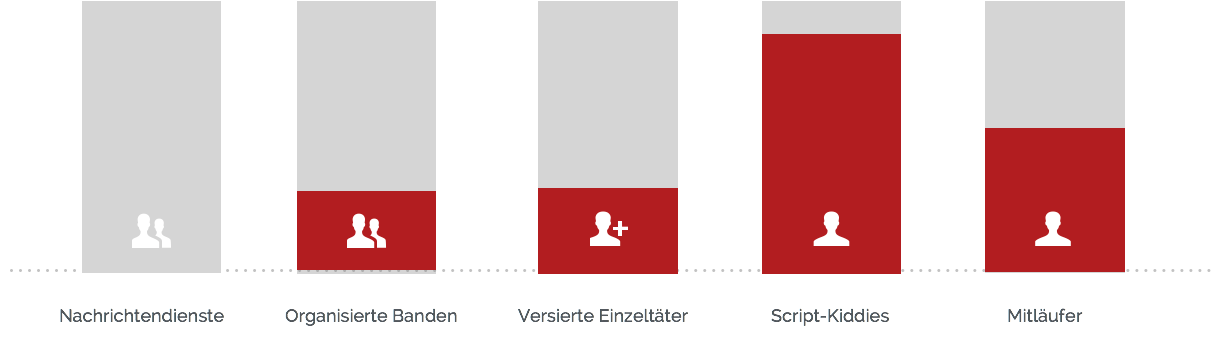

2014 löste Cybercrime beim weltweiten Umsatz den illegalen Drogenhandel ab. Es ist offensichtlich einfach das profitablere Geschäft. Folglich werden Angebot und Nachfrage weiterwachsen.

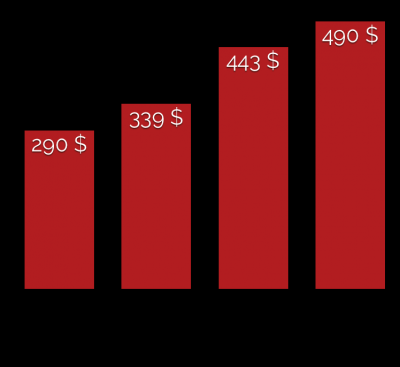

Nachfolgend die gemeldeten Schäden der unterschiedlichen Branchen, entstanden in Deutschland im Jahr 2017:

Aus erfolgreichen Angriffen auf Unternehmen entstehen verschiedene Arten von Schäden - diese zumeist durch:

Was sollten Sie tun?

Fakt ist: Es gibt viele Angriffe durch Hacker. Und es werden mehr. Dem überwiegenden Teil der Angriffe kann durch verhältnismäßig einfache IT-Sicherheitsmaßnahmen entgegengetreten werden.

Die IT-Sicherheit gilt es fest in Ihre Unternehmens- und IT-Prozesse einzugliedern. Und das unabhängig von der Größe oder Sparte Ihres Unternehmens. Je kleiner die Unternehmensgröße oder die IT-Infrastruktur, umso geringer ist der Aufwand für IT-Sicherheit.

Für eine sichere IT im Unternehmen sind folgende Schritte notwendig:

1. Ermitteln Sie den tatsächlichen Ist-Zustand Ihrer IT: Ein Penetrationstest hilft hierbei ungemein.

2. Schaffen Sie eine interne oder externe Position für das Thema IT-Sicherheit: Einen IT-Sicherheitsbeauftragten.

3. Etablieren Sie die entsprechenden Prozesse durch ein IT-Sicherheitsmanagement.