Die Digitalisierung verändert Wirtschaft und Gesellschaft. Sie ermöglicht neue Geschäftsmodelle und schafft Möglichkeiten für Wachstum. Allerdings ist die Digitalisierung auch mit neuen Herausforderungen verbunden. So müssen IT- und Cyber-Sicherheit strategisch angegangen werden – und zwar von der Geschäftsführung ausgehend.

Aus unserer Erfahrung wissen wir, dass dieses Thema entweder auf die lange Bank geschoben oder die Verantwortung der die internen IT-Abteilung oder einem externen IT-Dienstleister zugeschustert wird. Hinzu kommt ein weiteres, hausgemachtes Problem: In den meisten Unternehmen ist die IT-Administration auch für die IT-Sicherheit zuständig (dazu hier mehr).

Das geht so lange gut, bis es einen kritischen IT-Vorfall gibt.

Viele Hersteller preisen ihre Lösungen marktschreierisch an. „Kaufen Sie unser Produkt, dann sind Sie sicher!“, so oder ähnlich klingt das in Anzeigen oder Verkaufsgesprächen. Gern werden auch aktuelle Buzzwords wie KI – also Künstliche Intelligenz – und Blockchain eingestreut. Lassen Sie sich nicht blenden. Was da manchmal als unknackbare KI-Antiviruslösung und mit einem horrend-hohen Preisschild daherkommt, lässt sich in ein paar Stunden überlisten.

Statt dieser Einzel- oder Insellösungen empfehlen wir – und andere Berater – die Einführung eines Informationssicherheitsmanagementsystems (kurz ISMS). Auch ein SIEM (Security Incident Event Managementsystem) ist generell sinnvoll, wobei der BSI-Grundschutz, eine ISO 27001 oder eine entsprechend gut aufgesetzte SIEM-Lösung für die meisten Unternehmen zu anspruchsvoll oder kostenintensiv sein dürften.

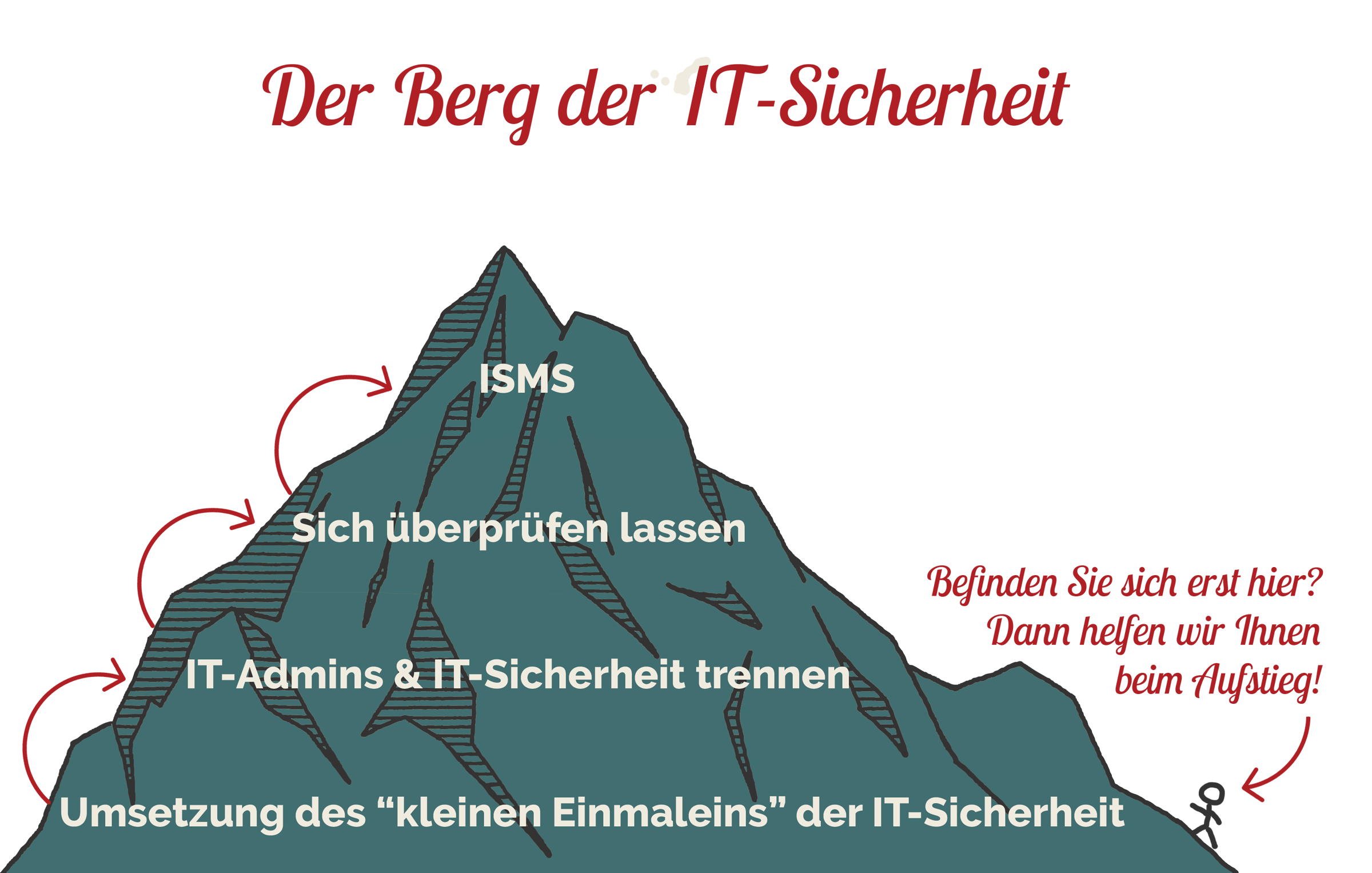

Doch mehr als alles andere, was auf irgendwelchen Dokumenten oder Zertifikaten steht, ist das, was Sie im Unternehmen leben. Anstelle von Top-Down-Ansätzen, bei denen Ihnen Applikationen und Systeme aufgestülpt werden, schaffen Sie sich lieber eine solide Grundlage. Wir nennen ihn den „Berg der IT-Sicherheit“. Der lässt sich von jedem Unternehmen bezwingen.

- Die Basis: Leben Sie in Ihrem Unternehmen das kleine Einmaleins der IT-Sicherheit. Lassen Sie die Einhaltung kontrollieren. Verlassen Sie sich niemals allein auf Aussagen, sondern bestehen Sie auf eine gewissenhafte Dokumentation. Schafft es Ihr IT-Dienstleister nicht, Ihnen innerhalb von einer Stunde eine aktuelle Dokumentation oder die Backupüberwachung der letzten zwölf Monate zuzuschicken, muss er entweder verdammt gute Gründe haben oder er hat keine geführt.

- Verinnerlichen Sie die Trennung von IT-Administration und IT-Sicherheit. Der Job des IT-Administrators ist es, das System am Laufen zu halten, die IT-Sicherheit muss Schwachstellen finden, das System also torpedieren. Das sind zwei unterschiedliche Herangehensweisen und dementsprechend zwei Abteilungen – extern oder intern.

- Lassen Ihr Gesamtsystem regelmäßig überprüfen. Ein Penetrationstest zeigt Ihnen sicher an, wo es Schwachstellen gibt – entweder in Sachen Stabilität oder in Sachen Verwundbarkeit von Viren und Angriffen aus der Sicht von Hackern. Der finanzielle Aufwand ist nicht gerade marginal, aber definitiv nur ein Bruchteil einer konkreten Schadensbeseitigung.

- Erst jetzt kommt ein Informationssicherheitsmanagementsystem (ISMS) ins Spiel. Das bündelt die verschiedenen Maßnahmen und gibt ihnen Struktur – IT-Sicherheit wird so als Prozess definiert. Das kann kompliziert sein, muss es aber nicht. Die „ISIS12“, herausgegeben vom Bayerischen IT-Sicherheitscluster, bricht die Kataloge vom BSI auf zwölf relativ einfach zu implementierende Schritte herunter. Sie eignet sich für kleine und mittlere Unternehmen sowie Gemeinden und Städte. Der Vorteil eines solchen Vorgehens ist nicht nur die gestiegene IT-Sicherheit, sondern auch ein Image-Gewinn. Mit der Implementierung eines ISMS setzen Sie sich im Bereich IT-Sicherheit deutlich von vielen Wettbewerbern ab. Auch der Schritt in Richtung ISO 27001 ist damit verhältnismäßig einfach.

Die viel diskutierte "Künstliche Intelligenz" (KI) spielt bisher nur im Marketing eine Rolle, wenn es um IT-Schutz geht. Angreifende KI-Systeme überwinden verteidigende KI-Systeme fast immer. Das mag sich irgendwann ändern, aber im Spätsommer 2019 ist KI als Mittel der IT-Sicherheit nicht das Mittel der Wahl.

Sie haben Interesse, den Berg der IT-Sicherheit zu bezwingen? Wir helfen Ihnen gern weiter: Wir gehen mit Ihnen gemeinsam auf die steile Strecke oder zeigen Ihnen, welche Hilfsmittel und Ansprechpartner Ihnen auf dem Weg zum Gipfel ebenfalls nützlich sind.

Ihr Steffen Mauer