Ein Penetrationstest ist eine Prüfung Ihrer IT auf IT-Sicherheitslücken und Schwachstellen. Hierbei wird ganz praktisch schwerpunktmäßig auf technischer Ebene aus Sicht eines Angreifers geprüft. Die Theorie spielt lediglich eine untergeordnete Rolle. Somit ist ein Penetrationstest ein Abbild des tatsächlichen Schutzniveaus ohne Schönfärbung und dem Einfluss von „Sicherheit attestierenden“ Dokumenten. Der Penetrationstest kann dabei unterschiedliche Ausprägungen, Schwerpunkte und Prüftiefen haben. So kann beispielsweise eine einzelne Applikation innerhalb eines Netzwerkes das Ziel sein oder auch das gesamte Netzwerk.

Unsere Penetrationstests

Alle unsere Penetrationstests werden von ehemaligen Hackern durchgeführt. Dadurch bieten wir Ihnen eine breite Palette an Techniken, Methoden und realistischen Szenarien an. Unsere IT-Sicherheitsexperten gehen dabei mit aus der Realität stammenden Angriffsmethoden vor.

Dabei ist uns Transparenz sehr wichtig: Wenn Sie wünschen, erläutern wir Ihnen nach Abschluss des Tests detailliert die verwendeten Techniken und Methoden. Die stetige Weiterentwicklung unserer Fähigkeiten und Angriffsszenarien in unserem Labor, Fortbildungsmaßnahmen und die Zusammenarbeit mit einer breiten IT-Sicherheitscommunity ermöglichen es uns, Ihr Unternehmen auf die neuesten Sicherheitslücken und Schwachstellen zu testen. Unsere Penetrationstester halten unterschiedliche IT-Sicherheits-Zertifizierungen vor, sind regelmäßig in Datenschutzbereichen zertifiziert und daher im vertraulichen Umgang der gefundenen Daten geschult.

Was unterscheidet uns? Wir machen den Penetrationstest greifbar. Ohne komplizierte Ergebnisanalyse stellen wir Ihnen den Zustand Ihrer Applikation oder Ihrem Netzwerk in lesbarer Form dar und geben Ihnen mehrere Lösungswege an die Hand, um die gefundenen Probleme kurzfristig und/oder nachhaltig zu beheben.

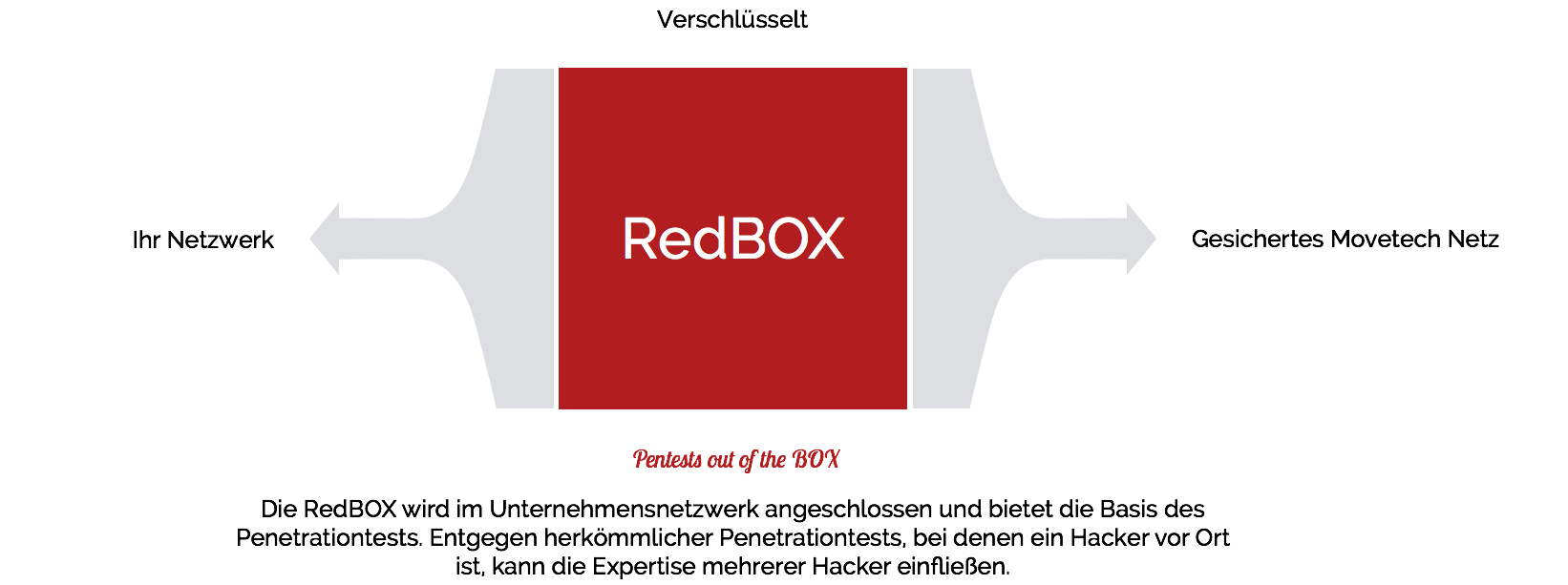

Die RedBOX

Normalerweise sitzt der Penetrationstester mit seinem Notebook bei Ihnen vor Ort. Bei uns werden die Penetrationstests mit Hilfe eines selbstentwickelten Systems durchgeführt: Eine hoch performante Hardware (RedBOX), auf der eine angepasste Linux Distribution läuft, wird in Ihrem Netzwerk installiert.

Diese Box bietet unseren Penetrationstestern einen sicheren Zugang zu dem im Vorfeld definierten Teil Ihres Netzwerkes. Durch unsere RedBOX können mehrere unserer Spezialisten gemeinsam verschiedene Tests durchführen und so Ihre Spezialgebiete und Expertise optimal einbringen.

Der Zugriff erfolgt über einen abgesicherten VPN-Tunnel. Die Tester arbeiten von uns aus in einem für Sie erstellten sicheren Netzwerk. Unsere Systeme sind zudem umfassend verschlüsselt: Vertraulichkeit und Integrität der Daten sind somit selbst bei Verlust oder Diebstahl gewährleistet.

Unsere Penetrationstests laufen nachfolgendem Schema ab:

In dieser Phase wird festgelegt, wie umfangreich der Penetrationstest ist und worauf der Fokus gelegt werden soll. Anhand eines kleinen Pre-Checks und den Vorstellungen des Auftraggebers wird gemeinsam entschieden, wie der Ablauf sinnvoll gestaltet werden kann und den meisten Mehrwert für den Auftraggeber bereitstellt. Zudem werden alle weiteren Termine und mögliche Schritte definiert. In der Regel findet dieser Termin vor-Ort statt.

Der Penetrationstest beginnt. Unsere RedBOX wird bei Ihnen installiert. Unsere Penetrationstester starten damit, Ziele innerhalb des definierten Bereichs zu identifizieren, einen Angriffsplan zu erstellen und erste Daten einzuholen.

In dieser Phase verwenden unsere Penetrationstester ihre Fähigkeiten und ihr „Arsenal“, um die gefundenen Ziele zu „Exploiten“, die Rechte auszuweiten, Daten einzuholen und die Ergebnisse zu dokumentieren. Zu jedem Penetrationstest gehört ein Phishing-Szenario, welches – wenn nichts Besonderes gewünscht ist - von unseren Penetrationstestern individuell für Ihr Unternehmen erstellt wird. Das alles ist wichtig, damit wir Ihnen möglichst realistische Ergebnisse liefern können.

Die für Sie entscheidende Phase beginnt: Unser Sicherheitschef wird bei Ihnen vor-Ort die gefundenen Sicherheitslücken und Schwachstellen präsentieren, sowie alle Daten übergeben und unsere RedBOX deinstallieren. Weiterhin werden die daraus resultierenden Schritte und Möglichkeiten dargestellt. Zu den Ergebnissen gehört ebenfalls ein sogenannter Aktionsplan, welcher die gefundenen Sicherheitslücken und Schwachstellen in logische Gruppen zusammenfasst und die daraus resultierenden Maßnahmen vorschlägt. Der Aktionsplan orientiert sich an Prince2. Mit Hilfe vordefinierter Sparten nach dem RACI Modell, können Maßnahmen nachvollziehbar geplant, verteilt und kontrolliert werden. Der Aktionsplan ist das Kernstück unserer Arbeit. Er bildet für Sie den „Dreh- und Angelpunkt“ für die Behebung von Problemen und der weiteren Planung Ihrer IT-Sicherheit.

Über den Aufbau und den Ablauf eines Penetrationstests lassen sich Bücher füllen. Wir empfehlen Ihnen: Rufen Sie uns an und wir beantworten Ihnen gerne Ihre Fragen!